Bonjour à tous, cela faisait longtemps que je n’avais pas écrit un petit article. J’ai été un peu absent durant quelques jours.

Aujourd’hui, on va s’attaquer à un gros poisson. Je parle de confuser 1.9. Je sais qu’il est un peu moins utilisé maintenant que confuserex est disponible, cependant, Confuser 1.9 reste une très grosse protection et je pense que cela vaut la peine de se pencher sur son cas.

Confuser 1.9 : https://confuser.codeplex.com

Target utilisé ici : http://ge.tt/2XyLuhi2

Okay, donc je n’arrive pas à mettre le packer, donc on ne s’attardera pas dessus. Cependant, pour le retirer, on load dans un debugger, on cherche le module ____ et on le dump.

Il existe déjà des tutoriels sur le net pour décrypter les méthodes avec windbg. Si vous en voulez quand même un en français, envoyez-moi un email (mindlockreverser@gmail.com ou Skype : MindSystemm) On va donc le faire avec DnSpy !

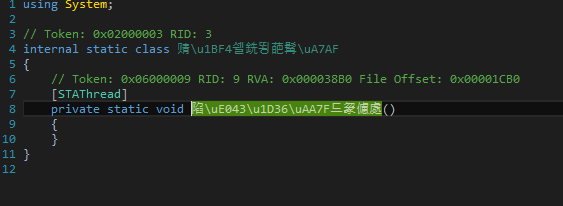

On voit donc que les méthodes ne sont plus disponibles :

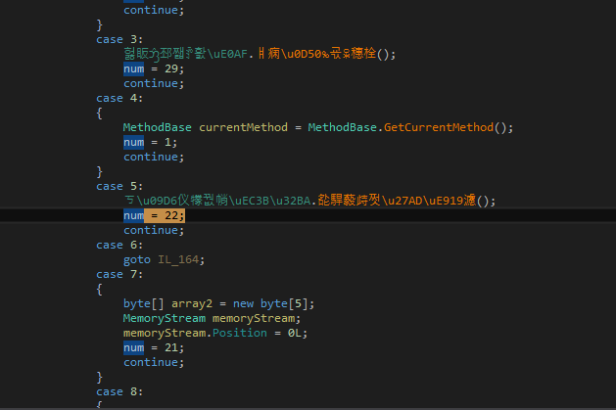

Allez dans le .cctor et cherchez après un appel à une méthode sans argument (vérifier que la méthode contienne du code !!!)

Placez un breakpoint juste à l’instruction en dessous

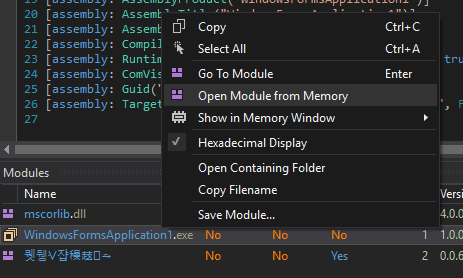

Lancez le debug ! Regardez dans l’onglet module (Ctrl + Alt + u s’il n’apparait pas) et cherchez le module correspondant à votre application :

Voilà, on vérifie si les méthodes sont décryptées et on sauvegarde l’exe. Clic droit sur le module -> Save Module. Voilà les méthodes sont maintenant décryptées !

Pour le Control Flow, on utilise de4dot !

Et enfin pour les strings, on utilisé le tool de codecracker.

Voilà, c’était assez court. Pour plus d’infos, il y a les tutoriels de ubbelol :